Phishing-as-a-Service: доступный фишинг для всех желающих

Криминальные группировки используют для атак самые эффективные инструменты, которые позволяют быстро и с минимальными затратами получить желаемое: проникнуть в систему, запустить вредоносное ПО, похитить деньги. По данным исследований самым распространённым вектором атак остаётся фишинг — направленные на людей кампании, в которых активно используется социальная инженерия.

Востребованность фишинга привела к появлению специализированных сервисов, предлагающих полный цикл услуг по созданию и реализации мошеннической атаки. За относительно небольшие деньги заказчик получает исследование целевой аудитории, разработку писем с учётом психологического портрета потенциальных жертв, а также инфраструктуру для проведения кампании. О том, как устроена услуга Phishing-as-a-Service (PhaaS), во сколько обходится её аренда и как защититься от мошенников, рассказывает Андрей Жаркевич, редактор ИБ-компании «Антифишинг». Текст подготовлен по результатам интервью.

Как всё начиналось

В зачаточном виде услуга Phishing-as-a-Service появилась 10 лет назад в виде готового к использованию комплекта для проведения фишинговых атак Login Spoofer 2010, который предусматривал возможность работы из облака.

Это было совсем не то, что используют злоумышленники и их клиенты сейчас, но система позволяла создавать фишинговые сайты и распространялась бесплатно. Чтобы компенсировать отсутствие монетизации своего инструмента, разработчики тайком от доверчивых скрипт-киддис отправляли данные, проходившие через их инструмент, на свой сервер, а затем использовали в своих целях.

Позже появились «честные» сервисы, которые делают ровно то, что обещают клиентам.

Устройство PhaaS

Принцип разделения труда позволяет повысить производительность даже если речь идёт о нелегальных сферах деятельности. Благодаря PhaaS преступникам не приходится заниматься рутинными задачами, которые включают в себя:

- Подготовительный этап: определение целевой аудитории, построение её психологического портрета, определение наиболее эффективной разновидности фишинга, которая будет использоваться — мессенджеры, соцсети, электронная почта или вредоносная реклама.

- Разработку фишингового послания. Письмо должно «цеплять» потенциальную жертву, чтобы ударить по базовым эмоциям и отключить рациональное мышление. Оформление и содержание послания должны быть реалистичными, чтобы в них поверила как можно большая часть целевой аудитории.

- Создание инфраструктуры: сайта, который имитирует сайт реальной компании и ворует данные клиентов, вредоносного вложения, которое загружает «полезную нагрузку» для продолжения атаки.

- Запуск кампании: рассылка сообщений выбранным способом, сбор данных, получение информации от «полезной нагрузки» или проникновение в целевую систему и шифрование данных. Это финальный этап, на котором злоумышленники получают нужный им результат.

Появление предложений фишинга как услуги привело к тому, что провести мошенническую кампанию стало также просто, как подписаться на Netflix. Клиенты киберпреступников получают следующие возможности:

- Экономия средств. Стоимость фишинговых услуг определяется их масштабом и основной задачей, но в целом, это гораздо дешевле, чем готовить атаку самому.

- Масштабируемость. Нужно отправить 10 фишинговых писем? Не проблема. Миллион? Нет проблем, только заплатите.

- Постоянное обновление. Фишинговая инфраструктура обновляется, интегрирует новые технологии, которые помогают обходить защиту компаний и частных пользователей.

- Доступность. Практически все сервисы имеют квалифицированную круглосуточную службу поддержки, которая общается на самых распространённых языках. В результате стать фишером может любой, кто готов заплатить.

Стоимость и распространённость

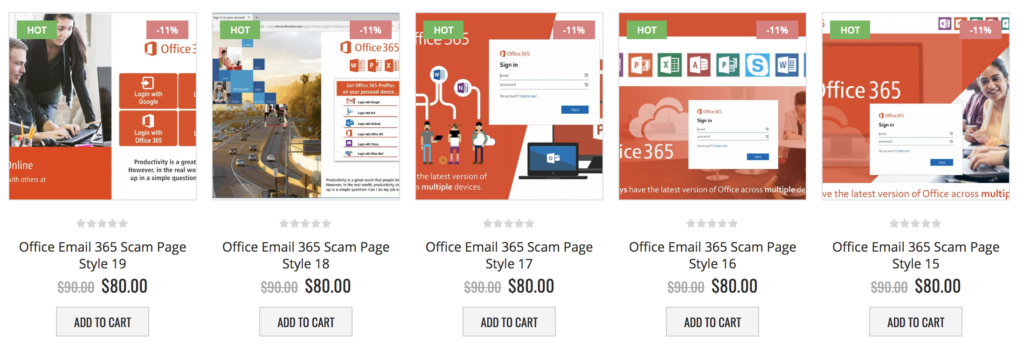

В прошлом году компания Cyren, занимающаяся информационной безопасностью, объявила об обнаружении примерно 5334 готовых к использованию Phishing-as-a-Service продуктов. Вот скриншот предложений одного из разработчиков вредоносного сервиса.

Как видим, стоит сервис недорого, предлагает богатый набор функций, да ещё и скидки для пользователей. Выглядит продукт очень профессионально, не хуже, чем предложения легальных сервисов. Никакого намёка на непрофессионализм, андеграунд и противозаконность. Цена же доступна для практически любой категории пользователей — бери и работай.

Поддельный сайт Microsoft. использует домен microsoft.net и нормальный SSL-сертификат. Такой обман способен ввести в заблуждение даже технически подкованного пользователя.

Фишинговая кампания от профессионалов включает рассылку сообщений, создание мошеннических ресурсов, разработку методов маскировки ссылок.

Почему фишинг эффективен

Психологическая составляющая

Основная причина эффективности фишинга состоит в том, что он позволяет обходить самые продвинутые защитные системы, воздействуя на людей и на их базовые эмоции так, что они совершают действия, нужные преступникам. Это наглядно демонстрируют успешные кампании по компрометации деловой переписки (BEC), в ходе которых не используется ничего кроме текста.

Самые изощрённые методы маскировки фишинговой ссылки не сработают, если текст сообщения не вызовет в сознании получателя желание нажать на неё. Технически совершенный вредоносный документ может обойти все защитные системы, но не даст результата, если получатель усомнится в подлинности письма и не откроет вложение.

Таким образом, главным элементом фишинговых атак является не только и не столько техническая инфраструктура, состоящая из мошеннических доменов и убедительно выглядящих сайтов, сколько профессиональная социальная инженерия, использующая воздействие на базовые эмоции и усилители в виде срочности и важности.

После того как пользователь под воздействием текста фишингового сообщения решил открыть вложенный документ или перейти по ссылке, наступает очередь инфраструктурного фишингового инструментария. Важно, чтобы «клюнувшая» на приманку жертва продолжала верить в то, что всё делает правильно.

Техническая составляющая

В качестве средств для обхода технических средств защиты злоумышленники обычно применяют следующие:

- Кодировка символов HTML: шифруется HTML-код страницы, чтобы поисковые роботы не смогли обнаружить ключевые слова, указывающие на вредоносный сайт.

- Шифрование содержимого: аналогично кодировке HTML, используется для обфускации содержимого для предотвращения обнаружения.

- Блокировка проверки: защищает от поисковых роботов и тех, которые ищут фишинговые сайты.

- URL-адреса во вложениях: скрывает вредоносные ссылки во вложениях, чтобы они не были очевидны

- Инъекции контента (content injection): внедрение вредоносного контента на страницу легитимного веб-сайта для того, чтобы скрыть истинную природу фишингового сайта.

- Законный облачный хостинг: использование известных, работающих легально облачных провайдеров для размещения фейковых сайтов.

Сейчас практически все фишинговые ресурсы используют цифровые сертификаты для повышения уровня доверия к ним. Согласно Anti-Phishing Working Group (APWG), ещё два года назад назад SSL-сертификаты были только у половины фишинговых сайтов.

Как защититься?

Поскольку фишинговые атаки ориентированы на людей, то и основным способом защиты от них будет работа с людьми, которая состоит из двух обязательных частей:

- обучения сотрудников навыкам безопасного поведения при работе и в повседневной жизни;

- отработки практических навыков безопасного поведения с помощью систем, имитирующих реальные атаки.

Тренинги для пользователей необходимо проводить регулярно, причём в них должны принимать участия все без исключения сотрудники компании. Для выработки навыков безопасной работы недостаточно традиционного обучения в виде показа фильма или лекции по основам информационной безопасности.

Знание ≠ действие, поэтому теорию необходимо отработать на практике, поскольку злоумышленники используют техники, которые не распознают даже опытные специалисты по кибербезопасности. Организовать тренировку навыков можно с помощью проведения различных фишинговых атак, имитирующих действия реальных киберпреступников.

Сколько зарабатывают киберпреступники?

По данным отчета McAfee «Скрытые издержки киберпреступности», из-за хакеров мировая экономика ежегодно теряет не менее 1 трлн долларов США, что составляет более 1% глобального ВВП. Потери российской экономики от киберпреступности по данным Сбербанка по итогам 2020 года могут достигнуть 3,5 трлн руб.

Наиболее прибыльными отраслями стали:

Стоимость различных услуг, которые оказывают злоумышленники по схеме SaaS:

Прогнозы и рекомендации

Эффективность схемы PhaaS и рост числа фишинговых кампаний во всём мире позволяют прогнозировать дальнейший рост предложения этого киберкриминального сервиса. Высока вероятность того, что предложения PhaaS пополнятся данными полученными в результате утечек, произошедших в течение 2020 года, что увеличит эффективность и опасность мошеннических кампаний.

С учётом того, что средний размер ущерба от успешной фишинговой атаки по данным Group-IB превышает 1,5 млн рублей, организациям следует внимательно проанализировать потенциальные риски и проверить устойчивость своих сотрудников к действиям мошенников, чтобы снизить вероятность финансовых и репутационных потерь.